计算机安全领域中,新架构与技术的层出不穷,实为一大亮点。尤其是本文所探讨的BSD系统中的新型用户级数据包过滤设计,其中所蕴含的技术与应用,极具探究意义。

BSD系统的新架构

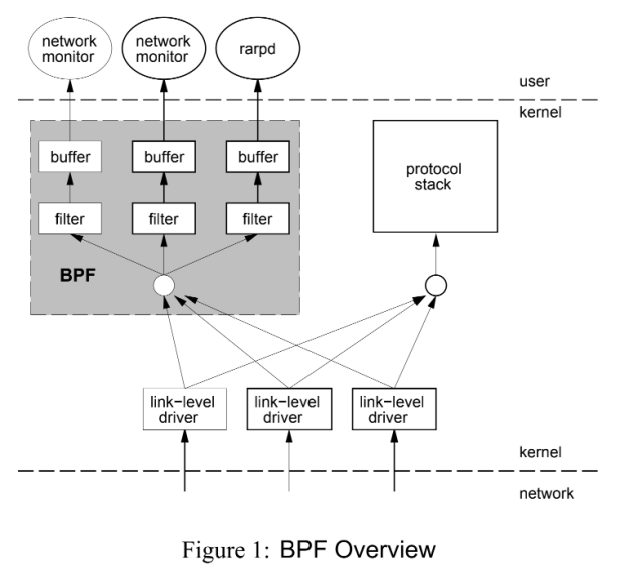

在BSD系统基础上,我设计了一种新型的用户层数据包筛选机制。这种机制应运而生,满足了特定时期的需要。在BSD系统环境中,系统安全、数据管理等众多问题催生了这一新机制。它与传统架构有所不同,拥有独特的设计思想,致力于提升用户层数据包筛选的效能。此架构的问世,也对后续相关技术在操作系统中的发展产生了影响。

这一架构为后续研究打下了基础,吸引了众多研究者对BSD系统数据包过滤领域的关注。它犹如一簇火花,激发了人们对系统安全改进探索的热情。

从cBPF到eBPF

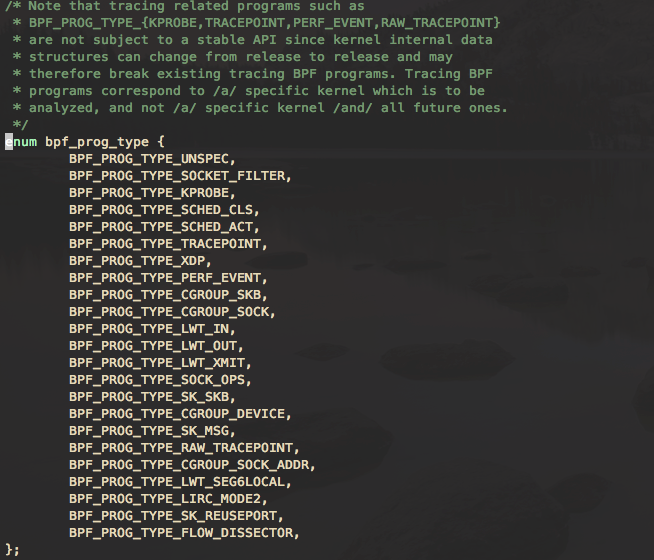

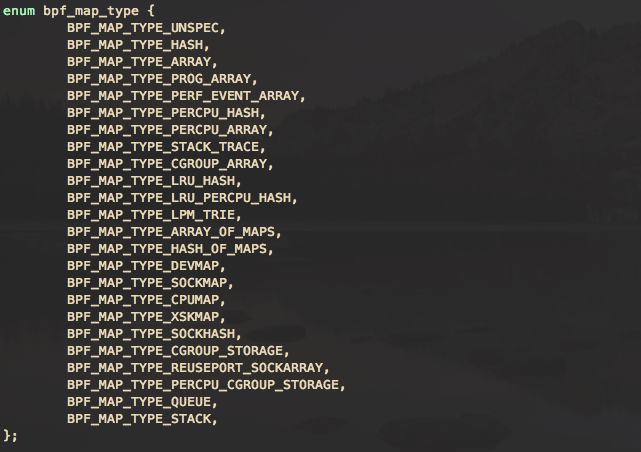

最初,BPF系统中包含cBPF,但如今cBPF已基本不再使用。Linux内核仅运行eBPF,这反映了技术发展的趋势。过去,cBPF在特定场合下发挥作用,比如在早期的tcpdump等程序中可见其功能。简而言之,技术随着需求和环境的变化而不断进步,内核将cBPF的字节码转换为eBPF并执行,这一设计展现了系统的兼容性和更新能力。

这种转换对BPF相关程序产生了不同层次的影响。比如,开发者之前用cBPF编写的部分程序,现在得注意代码运行环境的变化。他们可能需要重新调整程序逻辑,甚至改变开发方向,以便适应新的基于eBPF的内核运行环境。

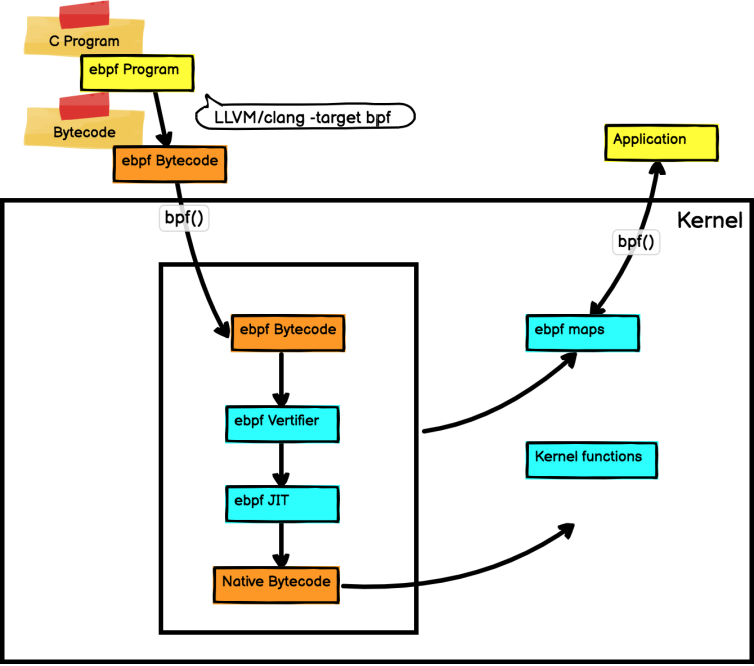

BPF程序的编译和运行

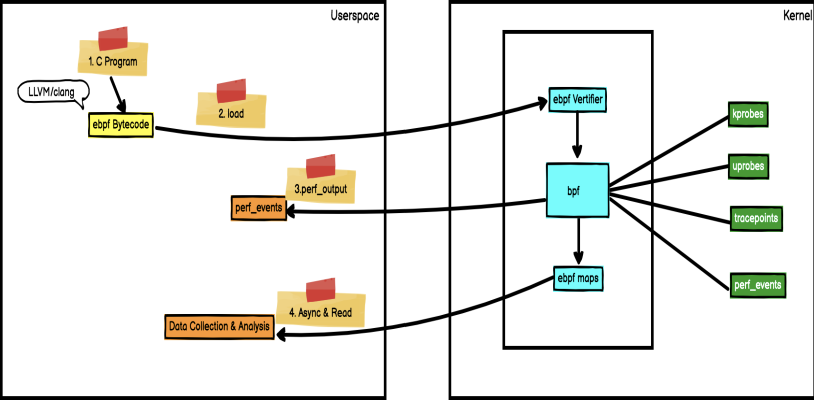

BPF程序的编译过程颇为独特。开发者可以使用LLVM编译器将C语言代码转换成BPF字节码。然而,这些字节码在内核中执行并不容易,必须经过BPF验证器的检验。以某年某公司开发的一个与安全相关的BPF程序为例,在测试阶段,由于字节码未能通过验证,研发团队花费了大量时间进行排查和解决相关问题。

同时,内核中配备了BPF JIT模块,这使得字节码指令能直接转换为内核可执行的本地指令。这样一来,编译后的程序便能轻松附加至内核中的各类事件,便于在Linux内核中运行。若缺失这一JIT模块的转换功能,程序运行效率可能会遭受显著影响。没有它,就如同小马车驶上高速公路,与那些利用JIT模块快速转换本地指令的程序相比,在运行速度和效率上明显处于下风。

BPF与传统Linux内核模块开发对比

在传统的Linux内核模块开发过程中,工程师在每次对功能进行升级时,都需要对内核代码进行重新编译和打包。这样的做法既费时又费力。以一家科技公司为例,在进行内核功能更新时,仅一个小功能的更新就需要整个团队连续加班数周,以完成代码的重新编译和打包工作。

BPF与之不同,无需对庞大的内核进行重新编译。内核工程师可以开发出可即时加载的内核模块,在运行过程中直接将其加载至内核,以扩展功能。这样的操作既简单又高效。打个比方,传统模式就像住在固定的房子里,若要添加新物,必须推倒重建;而BPF模式则如同在现有房子内直接添加功能模块,操作起来要方便得多。

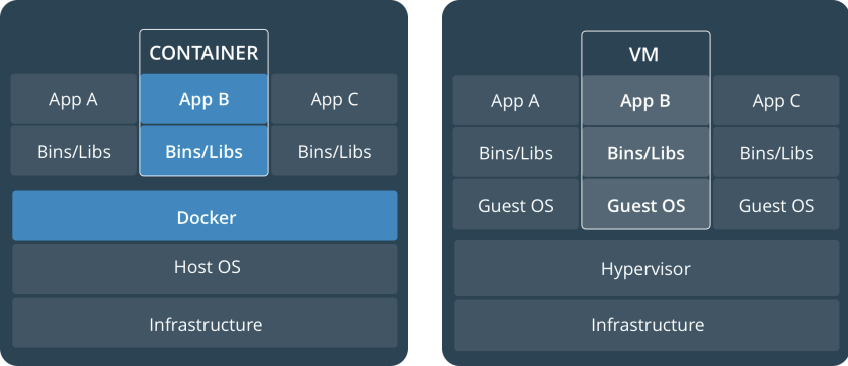

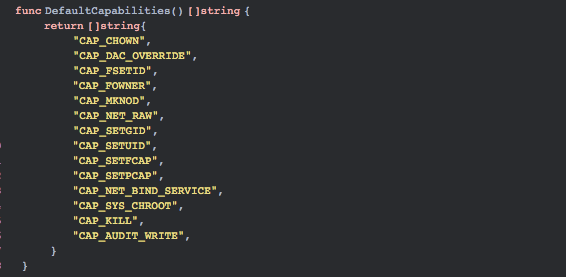

BPF在容器安全的应用

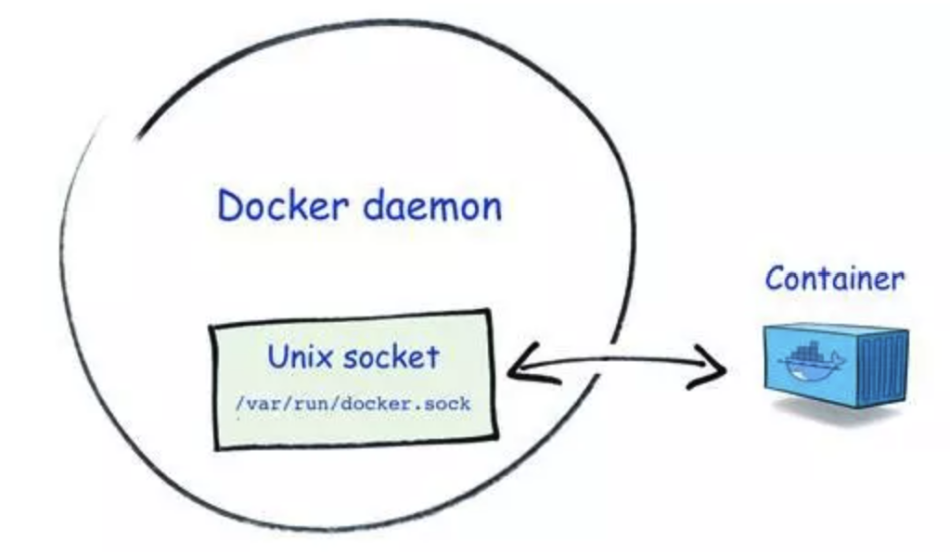

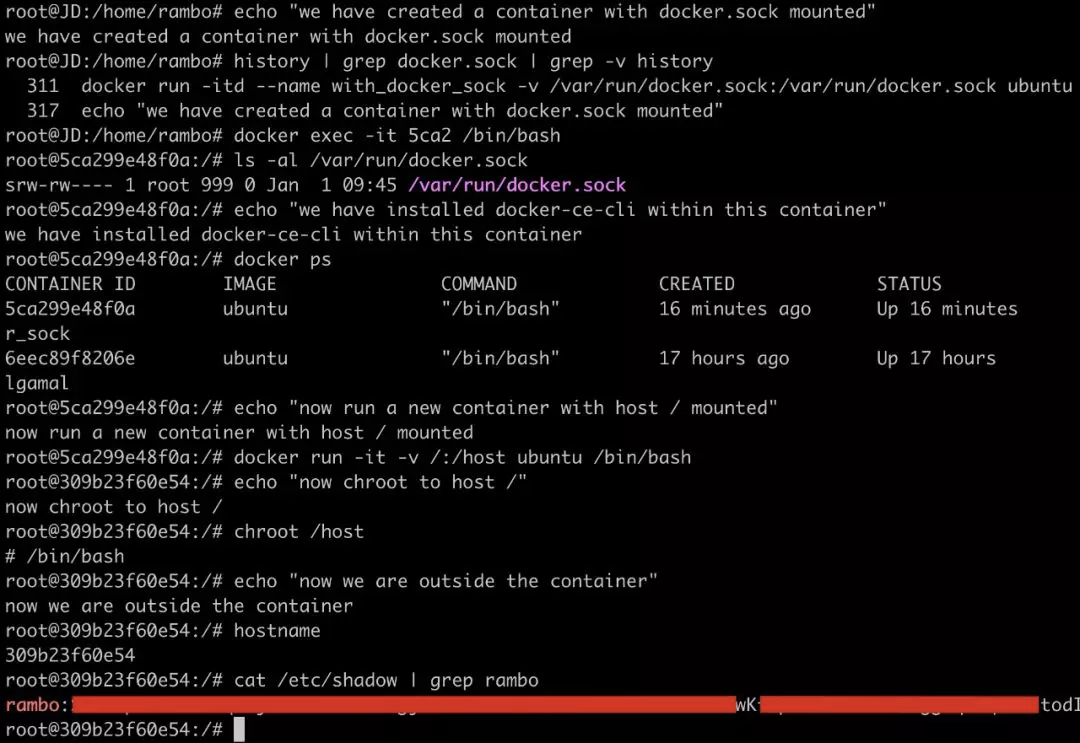

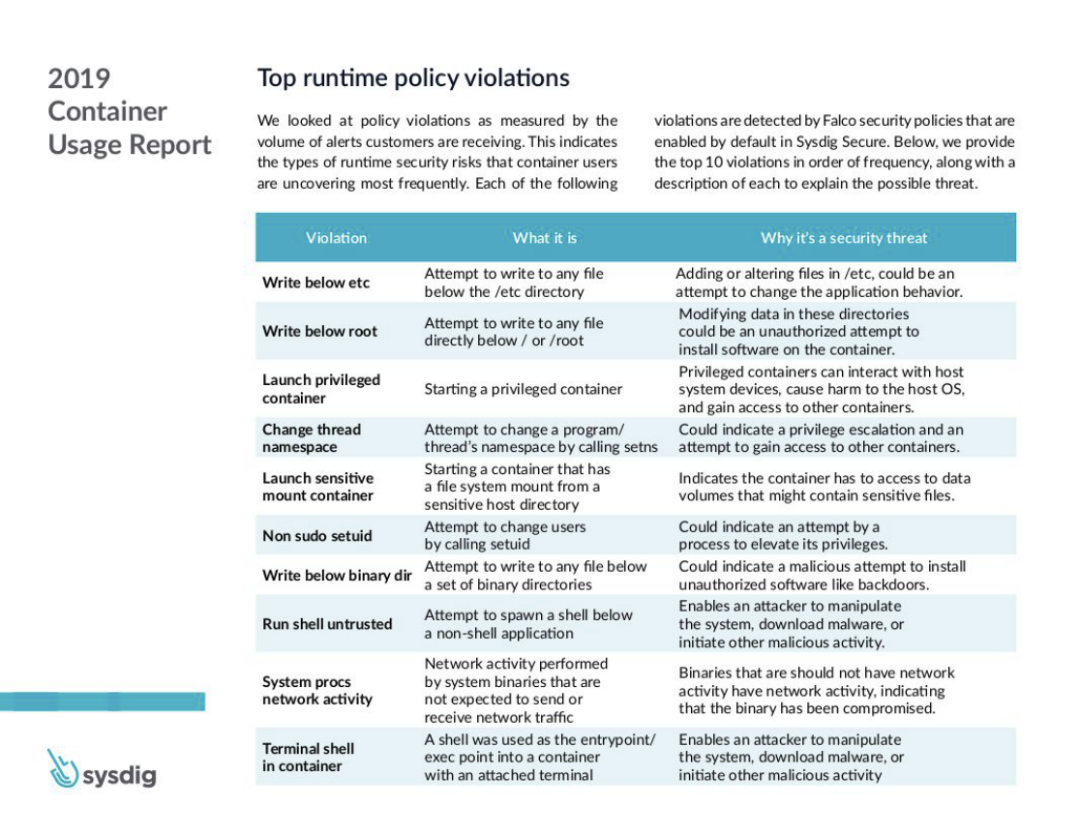

从容器安全的角度来看,BPF技术扮演着关键角色。以Docker为例,它改变了容器运行时的Capabilities机制,从原本的黑名单模式转变为默认禁止所有Capabilities,然后在白名单中赋予相应权限。这样的改变在一定程度上提升了安全性。然而,如果容器因挂载特定套接字文件而逃逸,BPF技术便能发挥作用,检测出异常行为。例如,它可以提前发现容器中文件系统读写是否异常,从而尽早解决问题。

[root@bpftest ~]#docker run -itd --name with_docker_sock -v /var/run/docker.sock:/var/run/docker.sock dockertest

一旦发现存在问题的容器或节点,我们便可以实施多项应对策略,比如将节点置于维护模式或隔离有问题的容器等。这些措施均基于对系统安全全局的考量。这就像是在容器安全这座大堡垒外围构筑了一道守护防线,其中BPF扮演着监控与防御的关键角色。

[root@bpftest ~]#docker exec -it /bin/bash

[root@bpftest ~]#docker ps

[root@bpftest ~]#docker run -it -v /:/host dockertest /bin/bash

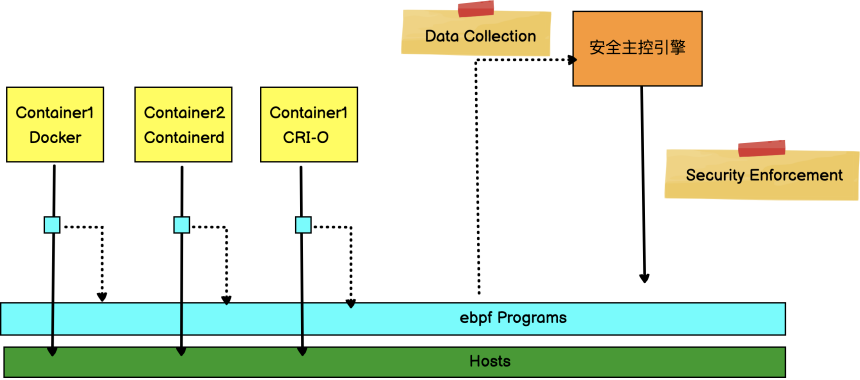

容器安全系统组件的工作

容器安全系统中,多个部件共同运作。例如,Sage组件以Daemonset模式分布在各节点,其主要职能是搜集容器与主机的异常表现,并通过其sidecar将信息传递至消息队列。设想在某个数据中心,众多节点上的Sage组件持续收集数据,发现异常便迅速传递信息。

jasmine安全主控引擎组件负责从消息队列中提取事件,并对其进行分析。它会对出现故障的容器和主机进行隔离处理。这种组件间的协作确保了容器安全体系的稳定运行。若缺少任何一个环节,容器安全防范体系可能会出现漏洞,从而让危险有机可乘。

那么,你认为BPF技术未来将在哪些领域继续促进系统安全进步?期待大家积极留言、点赞和转发这篇文章。